Gefahr für KMU steigt

Cyberrisiken nehmen in Deutschland weiter zu – auch und gerade für kleine und mittelständische Unternehmen. Doch wie verhält man sich im IT-Notfall richtig und wer kann dann schnell helfen? Mit diesen 10 Regeln für den IT-Ernstfall können Sie entspannter arbeiten – inklusive Notfallkarte zum Download.

Welches Risiko schätzen Sie am höchsten für Ihr Unternehmen ein: Betriebsunterbrechungen, Pandemie, Cyberangriffe, Naturkatastrophen oder den Klimawandel? Der Industrieversicherer AGCS hat für sein „Risikobarometer“ kürzlich insgesamt 2650 Fachleute wie Manager, Führungskräfte und Sicherheitsspezialisten aus 89 Ländern nach ihrer Bewertung befragt. Das Urteil: Die Experten schätzen Cyberangriffe und deren Folgen als die größte Gefahr 2022 für Unternehmen ein. Lediglich die Deutschen halten Betriebsunterbrechungen für noch gefährlicher als Hackerangriffe. „Eine Fehleinschätzung“, sagt Ansgar Licher, Geschäftsführer bei LWsystems in Bad Iburg im Osnabrücker Land. Er weiß, wovon er spricht. Seit mehr als 25 Jahren begleitet und berät er Firmen und Organisationen in IT-Fragen.

Die Zahl der Hackerangriffe hat sich verdoppelt

Seine beruflichen Erfahrungen decken sich mit einer aktuellen Analyse des Spezialversicherers Hiscox: Demnach sind die durch Hacker verursachten Kosten bei deutschen Unternehmen höher als bei internationalen Konkurrenten. Dazu kommt, dass sich die gemeldeten Cyber-Schäden im Jahr 2021 im Vergleich zum Vorjahr fast verdoppelt haben. Zu diesem Ergebnis kommt auch das Bundeskriminalamt. Ein Grund dafür sei laut BKA die zunehmende Digitalisierung: Es gebe immer mehr Tatgelegenheiten. „Obwohl Cyberangriffe hierzulande eine ernstzunehmende Bedrohung sind, haben viele Unternehmen sie noch nicht ausreichend auf dem Radar“, sagt Ansgar Licher. Ein Mantra, das er immer wieder hört: „Das passiert doch nur großen Unternehmen. Wer interessiert sich schon für uns?“ Doch auch kleine Unternehmen sind für Cyberkriminelle gefundenes Fressen. „Da werden sämtliche Zugänge von Erpressern lahmgelegt, hohe Summen gefordert und schlimmstenfalls, sofern nicht gezahlt wird, das Unternehmen ruiniert. Das haben wir leider alles schon erlebt.“

Wie Cyberkriminelle Unternehmen bedrohen

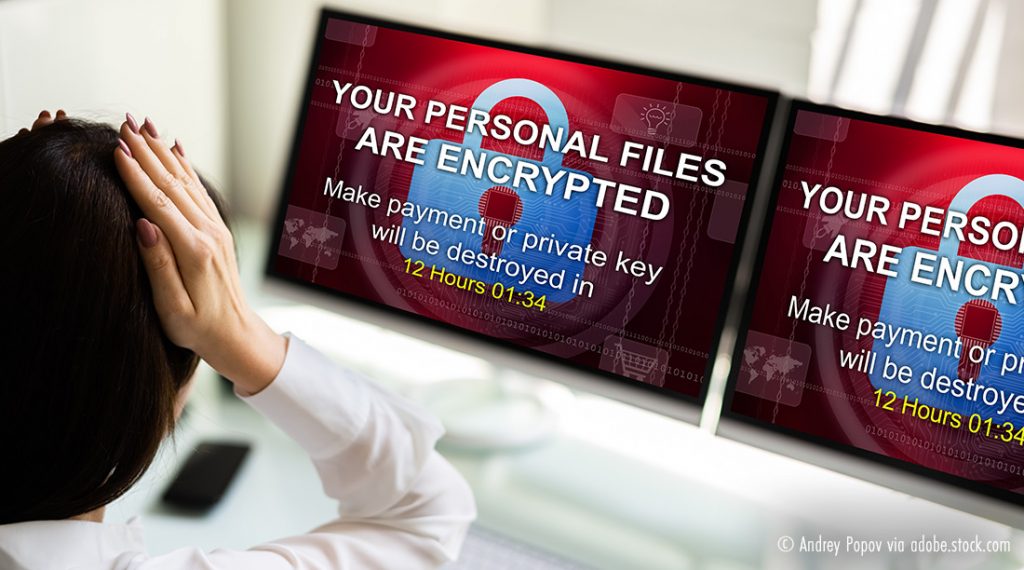

Dabei hat insbesondere die Zahl der Ransomware- und Phishing-Attacken in den vergangenen Jahren stark zugenommen. Mit Hilfe von Verschlüsselungssoftware, die meist per E-Mail ins Unternehmen geschleust wird, legen Cyberkriminelle die IT-Infrastruktur lahm oder klauen sensible Daten. Die Folge: IT-Ausfälle, Datenverlust und Produktionsunterbrechungen bis das Unternehmen für die Entsperrung beziehungsweise das Herausgeben der Daten hohe Summen bezahlt – im Durchschnitt sind es laut Erhebungen rund 44 000 Euro. Aber auch wenig bekannte Methoden wie Spionagekameras in Kugelschreibern und Keylogger zur Erkennung und Protokollierung von Tastatureingaben stellen eine reale Bedrohung dar

Was tun im IT-Notfall?

Von den Cyberangriffen sind nicht nur Konzerne betroffen, sondern auch kleine und mittelständische Unternehmen rücken immer mehr in den Fokus von Cyberkriminellen – mit Erfolg. „Das eine Problem ist, dass Unternehmen ihre IT-Infrastruktur nicht ausreichend schützen und Mitarbeiter zu selten für den Ernstfall schulen“, sagt Ansgar Licher. Aus Letzterem entsteht ein zweites, unterschätztes Problem: IT-Verantwortliche wissen im Ernstfall nicht, was zu tun ist und vergessen im Stress, sich direkt Hilfe von Experten zu holen. Dabei sollten IT-Spezialisten im IT-Notfall immer die ersten Ansprechpartner sein, denn schnelles Handeln kann den Schaden reduzieren oder sogar ganz abwenden. Weil man bei Alarmstufe Rot aber schnell den Überblick verliert und die Nummer des IT-Dienstleisters nicht findet oder über das Internet nicht auf den Kontakt zugreifen kann, hat LWsystems zum Beispiel eine Notfallkarte zum Download erstellt. Diese zeigt Ihnen, wie Sie einen IT-Notfall richtig melden – damit Ihnen so schnell wie möglich geholfen werden kann.

Die 10 wichtigsten Regeln im IT-Notfall

- Das IT-System nicht weiter nutzen

- Alle weiteren Auffälligkeiten bzw. Veränderungen sorgsam dokumentieren

- Keine weiteren Handlungen vornehmen oder einleiten, bis die IT-Experten von LWsystems Sie dazu auffordern

- LWsystems Hotlinen-Nummer wählen: 05403-88017-80

- Nennen Sie Ihren vollständigen Namen, den Ihres Unternehmens sowie Ihre Funktion.

- Schildern Sie kurz, welches IT-System betroffen und was konkret passiert ist.

- Beschreiben Sie mögliche Auffälligkeiten und wie das IT-System normalerweise arbeitet.

- Teilen Sie mit, wann die Störung aufgefallen ist und wer sie bemerkt hat.

- Schildern Sie kurz, wo das betroffene IT-System eingesetzt wird (Gebäude, Raum, Arbeitsplatz, Homeoffice).

- Bleiben Sie ruhig, denn ab der Meldung wird Ihnen umgehend geholfen.